Была раскрыта уязвимость 18-летней давности, известная как дефект "0.0.0.0 Day", позволяющий вредоносным сайтам обходить протоколы безопасности в основных веб-браузерах, включая Google Chrome, Mozilla Firefoxи Apple Safari. Дефект в первую очередь затрагивает Linux и macOS предоставляя субъектам угроз удаленный доступ, с помощью которого они могут изменить настройки, получить несанкционированный доступ к конфиденциальной информации и даже добиться удаленного выполнения кода. Несмотря на то, что о проблеме было впервые сообщено в 2008 году, она до сих пор не устранена в этих браузерах, хотя разработчики признали наличие проблемы и, как сообщается, работают над ее исправлением.

Уязвимость "0.0.0.0 Day" возникает из-за непоследовательности механизмов безопасности в различных браузерах и отсутствия стандартизации, что позволяет публичным сайтам взаимодействовать с локальными сетевыми службами, используя "подстановочный" IP-адрес 0.0.0.0. Используя этот IP-адрес, злоумышленники могут атаковать локальные службы, в том числе используемые для разработки и внутренних сетей. "0.0.0.0" часто интерпретируется как обозначение всех IP-адресов на локальной машине.

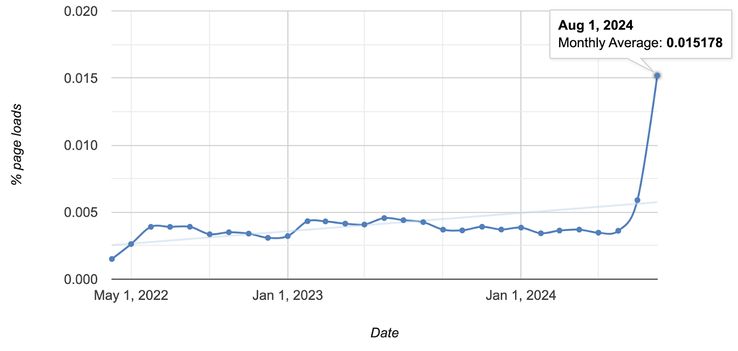

Исследователи из Oligo Security заметили, что этот недостаток эксплуатируется несколькими участниками угроз. Такие кампании, как ShadowRay и Selenium-атаки активно нацелены на рабочие нагрузки ИИ и серверы Selenium Grid. В ответ на это разработчики веб-браузеров начали принимать меры по блокированию доступа к 0.0.0.0. Google Chrome, Mozilla Firefox и Apple Safari планируют выпустить обновления для решения этой проблемы.

Пока эти исправления не будут полностью реализованы, компания Oligo рекомендует разработчикам принять дополнительные меры безопасности, такие как использование заголовков PNA (Private Network Access), проверка заголовков HOST, использование HTTPS и маркеров CSRF (Cross-Site Request Forgery), чтобы защитить свои приложения.