Критическая уязвимость в системе безопасности Windows позволяет злоумышленникам получить полный контроль над IPv6 в угрозе CVE-2024-38063 - примените августовские исправления сейчас

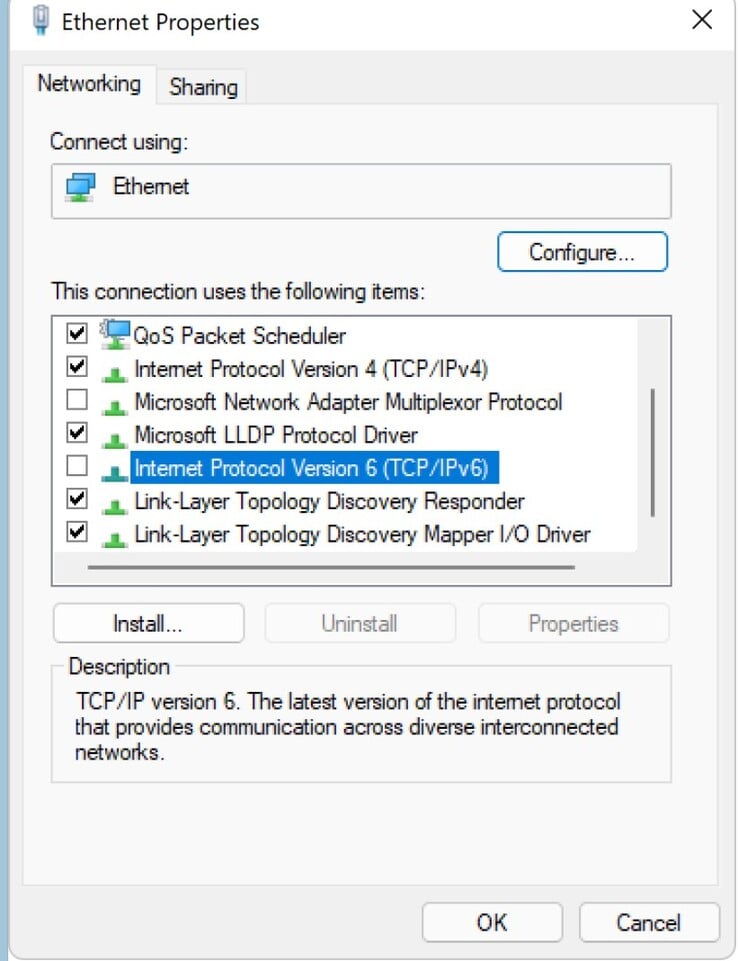

Компания Microsoft предоставила подробную информацию о критической уязвимости в системе безопасности Windows, которая позволяет хакерам полностью удаленно выполнять код через IPv6, как подробно описано в руководстве MSRC CVE-2024-38063. Это позволяет злоумышленникам запускать все, что они пожелают, чтобы красть информацию и данные, следить за пользователями и устраивать хаос. Пользователи затронутых ОС Windows должны немедленно применить августовские исправления или отключить IPv6 в диспетчере устройств сетевой карты.

Атака "нулевого клика" имеет рейтинг 9.8 по шкале Common Vulnerability Scoring System (CVSS 3.1), что является чрезвычайно критичной уязвимостью безопасности, поскольку злоумышленникам не требуются учетные записи пользователей и пароли целевых компьютеров. Злоумышленникам также не требуется никаких действий со стороны пользователя, чтобы произошел взлом.

Microsoft не раскрывает подробностей этой уязвимости, о которой впервые сообщил Cyber KunLunиз-за легкости, с которой хакеры могут использовать эту информацию для создания инструментов взлома. Однако компания отметила, что уязвимость существует из-за плохо написанного кода, который позволяет состояние целочисленного переполнения что открывает двери для атак.

Затронутые ОС Windows включают Windows Server 2008-2022, Windows 10 и Windows 11 32- и 64-битных версий. Полный список затронутых ОС Windows, а также ссылки на соответствующие исправления от августа 2024 года опубликованы в руководстве MSRC CVE-2024-38063.

Всем пользователям Windows следует немедленно установить патч безопасности от августа 2024 года или отключить IPv6.