Неисправимая уязвимость ключа двухфакторной аутентификации Yubico нарушает безопасность большинства устройств Yubikey 5, Security Key и YubiHSM 2FA

Неустранимая уязвимость ключа двухфакторной аутентификации Yubico нарушила безопасность большинства устройств Yubikey 5, Security Key и YubiHSM 2FA. JavaCard Feitian A22 и другие устройства, использующие TPM-карты Infineon серии SLB96xx, также уязвимы. Все уязвимые ключи 2FA должны быть признаны скомпрометированными и как можно скорее заменены на неуязвимые.

Двухфакторная (2FA) аутентификация использует уникальный код, сгенерированный программным приложением (например, Microsoft Authenticator) или аппаратным ключом (например, Yubikey) в дополнение к паролю для входа в онлайн аккаунты. Все большее число поставщиков услуг, таких как банки, внедряют систему безопасности 2FA, чтобы уменьшить количество краж данных и денег.

Ключи двухфакторной аутентификации зависят от генерации уникального кода с помощью методов, которые трудно перепрограммировать. Современные приложения и ключи 2FA часто используют более сложную математику, например, алгоритмы эллиптических кривых (глубокое погружение в математику на сайте IBM).

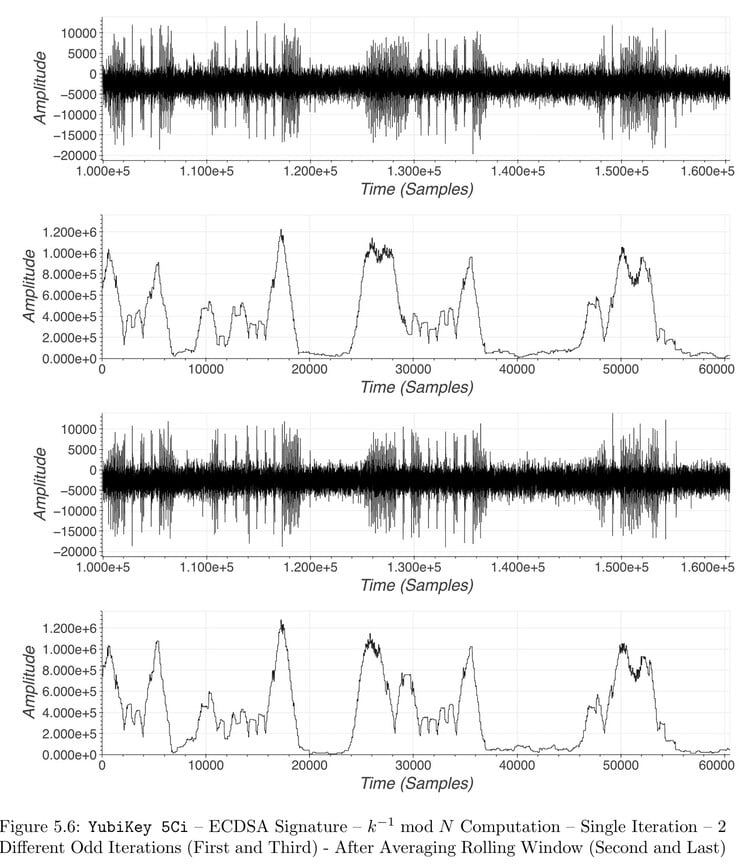

Атаки по боковому каналу контролируют некоторые аспекты электронного устройства для создания атаки. Для уязвимых микросхем Infineon TPM, используемых в ключах Yubico, Feitian и других 2FA, исследователи из Ninjalabs потратили два года на перехват и расшифровку радиоизлучения микросхем, чтобы создать атаку.

Хакерам потребуется не более часа доступа к ключу, чтобы перехватить радиоизлучение, а затем день или два, чтобы расшифровать данные и создать копию ключа 2FA. Математика и методы довольно сложны, поэтому читатели, обладающие знаниями в области криптографии, математики и электроники, могут ознакомиться со сложными методами в статье NinjaLab. NinjaLab ранее обнаружил аналогичные уязвимости в других ключах Google Titan, Feitian, Yubico и NXP.

Пользователям ключей Yubico 2FA следует ознакомиться с консультацией по безопасности Yubico https://www.yubico.com/support/security-advisories/ysa-2024-03/ чтобы узнать, уязвимы ли их ключи. Пользователям других устройств необходимо узнать у их производителей, не используются ли в них уязвимые TPM Infineon серии SLB96xx. Затронутые устройства не могут быть исправлены для устранения уязвимости.

Всем владельцам затронутых ключей следует внимательно рассмотреть возможность перехода на альтернативные варианты, убедившись, что они не уязвимы. Альтернативные ключи 2FA включают Feitian или iShield.