На конференции Black Hat USA 2024, SafeBreach исследователь Алон Левиев представил атаку, которая манипулирует XML-файлом списка действий, чтобы запустить инструмент "Windows Downdate", который обходит все этапы проверки Windows и Trusted Installer. Инструмент также может манипулировать Windows, чтобы подтвердить, что система полностью обновлена.

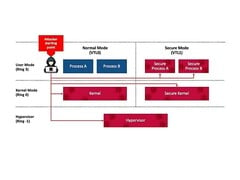

Процесс обновления Windows уже был взломан ранее. Выпущенный в 2023 году BlackLotus UEFI Bootkit включает в себя возможности понижения версии, использующие уязвимости в архитектуре Windows Update. Подобно методу, продемонстрированному Левиевым, BlackLotus Bootkit понижает уровень различных компонентов системы, чтобы обойти блокировки VBS UEFI. После этого угрожающий субъект может использовать атаки "нулевого дня" с повышением привилегий на ранее обновленную систему. В своем блоге на сайте SafeBreach Левиев заявил: "Я обнаружил несколько способов отключения системы безопасности Windows на основе виртуализации (VBS), включая такие ее функции, как Credential Guard и Hypervisor-Protected Code integrity (HVCI), даже при использовании блокировок UEFI. Насколько мне известно, это первый случай, когда UEFI-блокировки VBS были обойдены без физического доступа"

Левиев сообщил Microsoft об уязвимости в феврале этого года. Однако Microsoft все еще разрабатывает обновление безопасности для отзыва устаревших и непропатченных систем VBS. Microsoft также планирует выпустить руководство, чтобы "предоставить клиентам информацию о мерах по снижению риска или соответствующие рекомендации по снижению риска по мере их появления" Руководство необходимо, поскольку, по словам Леваева, эти атаки невозможно обнаружить и они невидимы. Чтобы узнать больше или увидеть эксплойт в действии, посетите ресурсы ниже.

![Хотя NTDev удалось запустить Windows 11 на iPhone 15 Pro, это происходит медленно (Источник изображения: Apple и Microsoft [отредактировано])](fileadmin/_processed_/3/d/csm_Windows-11-on-iPhone_81724f01d3.jpg)